Web项目集成Shiro

Web项目集成Shiro

# 1、Web集成原理分析

# 【1】web集成的配置

还记得吗,以前我们在没有与WEB环境进行集成的时候,为了生成SecurityManager对象,是通过手动读取配置文件生成工厂对象,再通过工厂对象获取到SecurityManager的。就像下面代码展示的那样

/**

* @Description 登录方法

*/

private Subject shiroLogin(String loginName,String password) {

//导入权限ini文件构建权限工厂

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

//工厂构建安全管理器

SecurityManager securityManager = factory.getInstance();

//使用SecurityUtils工具生效安全管理器

SecurityUtils.setSecurityManager(securityManager);

//使用SecurityUtils工具获得主体

Subject subject = SecurityUtils.getSubject();

//构建账号token

UsernamePasswordToken usernamePasswordToken = new UsernamePasswordToken(loginName, password);

//登录操作

subject.login(usernamePasswordToken);

return subject;

}

不过,现在我们既然说要与WEB集成,那么首先要做的事情就是把我们的shiro.ini这个配置文件交付到WEB环境中,定义shiro.ini文件如下

#声明自定义的realm,且为安全管理器指定realms

[main]

definitionRealm=com.itheima.shiro.realm.DefinitionRealm

securityManager.realms=$definitionRealm

# 【1.1】新建项目

新建web项目shiro-day01-07web,其中realm、service、resources内容从shiro-day01-06authentication-realm中拷贝即可

# 【1.2】pom.xml配置

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>com.itheima.shiro</groupId>

<artifactId>shiro-day01-07web</artifactId>

<version>1.0-SNAPSHOT</version>

<packaging>war</packaging>

<name>shiro-day01-07web Maven Webapp</name>

<!-- FIXME change it to the project's website -->

<url>http://www.example.com</url>

<dependencies>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.1.3</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-web</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>4.11</version>

</dependency>

</dependencies>

<build>

<plugins>

<!-- tomcat7插件,命令: mvn tomcat7:run -DskipTests -->

<plugin>

<groupId>org.apache.tomcat.maven</groupId>

<artifactId>tomcat7-maven-plugin</artifactId>

<version>2.2</version>

<configuration>

<uriEncoding>utf-8</uriEncoding>

<port>8080</port>

<path>/platform</path>

</configuration>

</plugin>

<!-- compiler插件, 设定JDK版本 -->

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-compiler-plugin</artifactId>

<version>3.1</version>

<configuration>

<source>8</source>

<target>8</target>

<showWarnings>true</showWarnings>

</configuration>

</plugin>

</plugins>

</build>

</project>

# 【1.3】web.xml配置

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://java.sun.com/xml/ns/javaee"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd"

version="3.0">

<display-name>shiro-day01-07web</display-name>

<!-- 初始化SecurityManager对象所需要的环境-->

<context-param>

<param-name>shiroEnvironmentClass</param-name>

<param-value>org.apache.shiro.web.env.IniWebEnvironment</param-value>

</context-param>

<!-- 指定Shiro的配置文件的位置 -->

<context-param>

<param-name>shiroConfigLocations</param-name>

<param-value>classpath:shiro.ini</param-value>

</context-param>

<!-- 监听服务器启动时,创建shiro的web环境。

即加载shiroEnvironmentClass变量指定的IniWebEnvironment类-->

<listener>

<listener-class>org.apache.shiro.web.env.EnvironmentLoaderListener</listener-class>

</listener>

<!-- shiro的l过滤入口,过滤一切请求 -->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.apache.shiro.web.servlet.ShiroFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<!-- 过滤所有请求 -->

<url-pattern>/*</url-pattern>

</filter-mapping>

</web-app>

# 【2】SecurityManager对象创建

上面我们集成shiro到web项目了,下面我们来追踪下源码,看下SecurityManager对象是如何创建的

(1)我启动了服务器,监听器捕获到了服务器启动事件。我现在所处的位置EnvironmentLoaderListener监听器的入口处

(2)进入方法内查看,它先根据我们的shiroEnvironmentClass变量的值org.apache.shiro.web.env.IniWebEnvironment,初始化一个shiro环境对象

(3)最后在创建一个SecurityManager对象,再将其绑定到刚才通过字节码创建的Shiro环境对象中

到这来SecurityManager就完成了初始化

# 2、Shiro默认过滤器

Shiro内置了很多默认的过滤器,比如身份验证、授权等相关的。默认过滤器可以参考org.apache.shiro.web.filter.mgt.DefaultFilter中的枚举过滤器

# 【1】认证相关

| 过滤器 | 过滤器类 | 说明 | 默认 |

|---|---|---|---|

| authc | FormAuthenticationFilter | 基于表单的过滤器;如“/**=authc”,如果没有登录会跳到相应的登录页面登录 | 无 |

| logout | LogoutFilter | 退出过滤器,主要属性:redirectUrl:退出成功后重定向的地址,如“/logout=logout” | / |

| anon | AnonymousFilter | 匿名过滤器,即不需要登录即可访问;一般用于静态资源过滤;示例“/static/**=anon” | 无 |

# 【2】授权相关

| 过滤器 | 过滤器类 | 说明 | 默认 |

|---|---|---|---|

| roles | RolesAuthorizationFilter | 角色授权拦截器,验证用户是否拥有所有角色;主要属性: loginUrl:登录页面地址(/login.jsp);unauthorizedUrl:未授权后重定向的地址;示例“/admin/**=roles[admin]” | 无 |

| perms | PermissionsAuthorizationFilter | 权限授权拦截器,验证用户是否拥有所有权限;属性和roles一样;示例“/user/**=perms["user:create"]” | 无 |

| port | PortFilter | 端口拦截器,主要属性:port(80):可以通过的端口;示例“/test= port[80]”,如果用户访问该页面是非80,将自动将请求端口改为80并重定向到该80端口,其他路径/参数等都一样 | 无 |

| rest | HttpMethodPermissionFilter | rest风格拦截器,自动根据请求方法构建权限字符串(GET=read, POST=create,PUT=update,DELETE=delete,HEAD=read,TRACE=read,OPTIONS=read, MKCOL=create)构建权限字符串;示例“/users=rest[user]”,会自动拼出“user:read,user:create,user:update,user:delete”权限字符串进行权限匹配(所有都得匹配,isPermittedAll) | 无 |

| ssl | SslFilter | SSL拦截器,只有请求协议是https才能通过;否则自动跳转会https端口(443);其他和port拦截器一样; | 无 |

# 3、Web集成完整案例

基于shiro-day01-07web继续集成

# 【1】编写pom.xml

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>com.itheima.shiro</groupId>

<artifactId>shiro-day01-07web</artifactId>

<version>1.0-SNAPSHOT</version>

<packaging>war</packaging>

<name>shiro-day01-07web Maven Webapp</name>

<!-- FIXME change it to the project's website -->

<url>http://www.example.com</url>

<dependencies>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.1.3</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-web</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>4.11</version>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api</artifactId>

<version>3.0.1</version>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>jstl</groupId>

<artifactId>jstl</artifactId>

<version>1.2</version>

</dependency>

<dependency>

<groupId>taglibs</groupId>

<artifactId>standard</artifactId>

<version>1.1.2</version>

</dependency>

</dependencies>

<build>

<plugins>

<!-- tomcat7插件,命令: mvn tomcat7:run -DskipTests -->

<plugin>

<groupId>org.apache.tomcat.maven</groupId>

<artifactId>tomcat7-maven-plugin</artifactId>

<version>2.2</version>

<configuration>

<uriEncoding>utf-8</uriEncoding>

<port>8080</port>

<path>/platform</path>

</configuration>

</plugin>

<!-- compiler插件, 设定JDK版本 -->

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-compiler-plugin</artifactId>

<version>3.1</version>

<configuration>

<source>8</source>

<target>8</target>

<showWarnings>true</showWarnings>

</configuration>

</plugin>

</plugins>

</build>

</project>

# 【2】编写shiro.ini文件

#声明自定义的realm,且为安全管理器指定realms

[main]

definitionRealm=com.itheima.shiro.realm.DefinitionRealm

securityManager.realms=$definitionRealm

#用户退出后跳转指定JSP页面

logout.redirectUrl=/login.jsp

#若没有登录,则被authc过滤器重定向到login.jsp页面

authc.loginUrl = /login.jsp

[urls]

/login=anon

#发送/home请求需要先登录

/home= authc

#发送/order/list请求需要先登录

/order-list = roles[admin]

#提交代码需要order:add权限

/order-add = perms["order:add"]

#更新代码需要order:del权限

/order-del = perms["order:del"]

#发送退出请求则用退出过滤器

/logout = logout

# 【3】编写LoginService

package com.itheima.shiro.service;

import org.apache.shiro.authc.UsernamePasswordToken;

import java.lang.management.LockInfo;

/**

* @Description:登录服务

*/

public interface LoginService {

/**

* @Description 登录方法

* @param token 登录对象

* @return

*/

boolean login(UsernamePasswordToken token);

/**

* @Description 登出方法

*/

void logout();

}

package com.itheima.shiro.service.impl;

import com.itheima.shiro.service.LoginService;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.subject.Subject;

/**

* @Description:登录服务

*/

public class LoginServiceImpl implements LoginService {

@Override

public boolean login(UsernamePasswordToken token) {

Subject subject = SecurityUtils.getSubject();

try {

subject.login(token);

}catch (Exception e){

return false;

}

return subject.isAuthenticated();

}

@Override

public void logout() {

Subject subject = SecurityUtils.getSubject();

subject.logout();

}

}

# 【4】编写SecurityServiceImpl

package com.itheima.shiro.service.impl;

import com.itheima.shiro.service.SecurityService;

import java.util.ArrayList;

import java.util.HashMap;

import java.util.List;

import java.util.Map;

/**

* @Description:权限服务层

*/

public class SecurityServiceImpl implements SecurityService {

@Override

public Map<String,String> findPasswordByLoginName(String loginName) {

return DigestsUtil.entryptPassword("123");

return map;

}

@Override

public List<String> findRoleByloginName(String loginName) {

List<String> list = new ArrayList<>();

if ("admin".equals(loginName)){

list.add("admin");

}

list.add("dev");

return list;

}

@Override

public List<String> findPermissionByloginName(String loginName) {

List<String> list = new ArrayList<>();

if ("jay".equals(loginName)){

list.add("order:list");

list.add("order:add");

list.add("order:del");

}

return list;

}

}

# 【5】添加web层内容

# 【5.1】LoginServlet

package com.itheima.shiro.web;

import com.itheima.shiro.service.LoginService;

import com.itheima.shiro.service.impl.LoginServiceImpl;

import org.apache.shiro.authc.UsernamePasswordToken;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:登录方法

*/

@WebServlet(urlPatterns = "/login")

public class LoginServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

//获取输入的帐号密码

String username = req.getParameter("loginName");

String password = req.getParameter("password");

//封装用户数据,成为Shiro能认识的token标识

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

LoginService loginService = new LoginServiceImpl();

//将封装用户信息的token进行验证

boolean isLoginSuccess = loginService.login(token);

if (!isLoginSuccess) {

//重定向到未登录成功页面

resp.sendRedirect("login.jsp");

return;

}

req.getRequestDispatcher("/home").forward(req, resp);

}

}

# 【5.2】HomeServlet

package com.itheima.shiro.web;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:系统home页面

*/

@WebServlet(urlPatterns = "/home")

public class HomeServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

req.getRequestDispatcher("home.jsp").forward(req, resp);

}

}

# 【5.3】OrderAddServlet

package com.itheima.shiro.web;

import com.itheima.shiro.service.LoginService;

import com.itheima.shiro.service.impl.LoginServiceImpl;

import org.apache.shiro.authc.UsernamePasswordToken;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:添加页码

*/

@WebServlet(urlPatterns = "/order-add")

public class OrderAddServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

req.getRequestDispatcher("order-add.jsp").forward(req, resp);

}

}

# 【5.4】OrderListServlet

package com.itheima.shiro.web;

import com.itheima.shiro.service.LoginService;

import com.itheima.shiro.service.impl.LoginServiceImpl;

import org.apache.shiro.authc.UsernamePasswordToken;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:订单列表

*/

@WebServlet(urlPatterns = "/order-list")

public class OrderListServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

req.getRequestDispatcher("order-list.jsp").forward(req, resp);

}

}

# 【5.5】LogoutServlet

package com.itheima.shiro.web;

import com.itheima.shiro.service.LoginService;

import com.itheima.shiro.service.impl.LoginServiceImpl;

import org.apache.shiro.authc.UsernamePasswordToken;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:登出

*/

@WebServlet(urlPatterns = "/logout")

public class LogoutServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

LoginService loginService = new LoginServiceImpl();

loginService.logout();

}

}

# 【6】添加JSP

login.jsp登录页面

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>Title</title>

</head>

<body>

<form method="post" action="${pageContext.request.contextPath}/login">

<table>

<tr>

<th>登陆名称</th>

<td><input type="text" name="loginName"></td>

</tr>

<tr>

<th>密码</th>

<td><input type="password" name="password"></td>

</tr>

<tr>

<td colspan="2">

<input type="submit" value="提交"/>

</td>

</tr>

</table>

</form>

</body>

</html>

home.jsp系统页

<%@ taglib prefix="c" uri="http://java.sun.com/jsp/jstl/core" %>

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<html>

<head>

<title></title>

</head>

<body>

<h6>

<a href="${pageContext.request.contextPath}/logout">退出</a>

<a href="${pageContext.request.contextPath}/order-list">列表</a>

<a href="${pageContext.request.contextPath}/order-add">添加</a>

</h6>

</body>

</html>

order-add.jsp订单添加(伪代码)

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>Title</title>

</head>

<body>

添加页面

</body>

</html>

order-list.jsp订单列表

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%--导入jstl标签库--%>

<%@ taglib prefix="c" uri="http://java.sun.com/jsp/jstl/core" %>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>用户列表jsp页面</title>

<style>

table {border:1px solid #000000}

table th{border:1px solid #000000}

table td{border:1px solid #000000}

</style>

</head>

<body>

<table cellpadding="0" cellspacing="0" width="80%">

<tr>

<th>编号</th>

<th>公司名称</th>

<th>信息来源</th>

<th>所属行业</th>

<th>级别</th>

<th>联系地址</th>

<th>联系电话</th>

</tr>

<tr>

<td>1</td>

<td>传智播客</td>

<td>网络营销</td>

<td>互联网</td>

<td>普通客户</td>

<td>津安创意园</td>

<td>0208888887</td>

</tr>

<tr>

<td>2</td>

<td>黑马程序员</td>

<td>j2ee</td>

<td>互联网</td>

<td>VIP客户</td>

<td>津安创意园</td>

<td>0208888887</td>

</tr>

<tr>

<td>3</td>

<td>黑马程序员</td>

<td>大数据</td>

<td>互联网</td>

<td>VIP客户</td>

<td>津安创意园</td>

<td>0208888887</td>

</tr>

</table>

</body>

</html>

# 【7】测试

# 【7.1】启动

点击apply然后点击OK

# 【7.2】登录过滤

访问http://localhost:8080/platform/home的时候,会被

# 【7.3】角色过滤

使用“admin”用户登录,密码:123

根据SecurityServiceImpl我们可以知道使用admin账号

登录成功之后:

此时点击“列表”,因为当前admin用户是有admin角色

所有可以正常访问

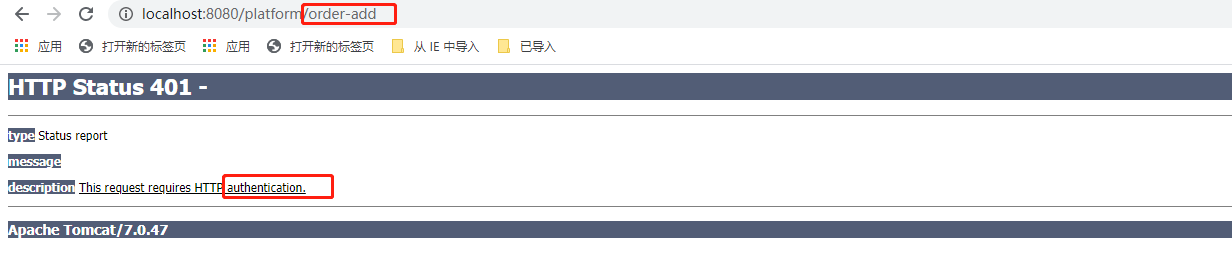

点击“添加”,因为当前admin用户是没有order:add的资源

所以回401

# 【7.4】资源过滤

点击“退出”

使用“jay”用户登录,密码为123

点击“添加”

因为SecurityServiceImpl中为jay用户添加如下的资源

点击“添加”之后正常访问

点击“列表”之后,因为“jay”用户满意“admin”角色,所以访问受限

# 4、web项目授权

前面我们学习了基于ini文件配置方式来完成授权,下面我们来看下其他2种方式的授权

# 【1】基于代码

# 【1.1】登录相关

| Subject 登录相关方法 | 描述 |

|---|---|

| isAuthenticated() | 返回true 表示已经登录,否则返回false。 |

# 【1.2】角色相关

| Subject 角色相关方法 | 描述 |

|---|---|

| hasRole(String roleName) | 返回true 如果Subject 被分配了指定的角色,否则返回false。 |

| hasRoles(List | 返回true 如果Subject 被分配了所有指定的角色,否则返回false。 |

| hasAllRoles(Collection | 返回一个与方法参数中目录一致的hasRole 结果的集合。有性能的提高如果许多角色需要执行检查(例如,当自定义一个复杂的视图)。 |

| checkRole(String roleName) | 安静地返回,如果Subject 被分配了指定的角色,不然的话就抛出AuthorizationException。 |

| checkRoles(Collection | 安静地返回,如果Subject 被分配了所有的指定的角色,不然的话就抛出AuthorizationException。 |

| checkRoles(String… roleNames) | 与上面的checkRoles 方法的效果相同,但允许Java5 的var-args 类型的参数 |

# 【1.3】资源相关

| Subject 资源相关方法 | 描述 |

|---|---|

| isPermitted(Permission p) | 返回true 如果该Subject 被允许执行某动作或访问被权限实例指定的资源,否则返回false |

| isPermitted(List | 返回一个与方法参数中目录一致的isPermitted 结果的集合。 |

| isPermittedAll(Collection | 返回true 如果该Subject 被允许所有指定的权限,否则返回false有性能的提高如果需要执行许多检查(例如,当自定义一个复杂的视图) |

| isPermitted(String perm) | 返回true 如果该Subject 被允许执行某动作或访问被字符串权限指定的资源,否则返回false。 |

| isPermitted(String…perms) | 返回一个与方法参数中目录一致的isPermitted 结果的数组。有性能的提高如果许多字符串权限检查需要被执行(例如,当自定义一个复杂的视图)。 |

| isPermittedAll(String…perms) | 返回true 如果该Subject 被允许所有指定的字符串权限,否则返回false。 |

| checkPermission(Permission p) | 安静地返回,如果Subject 被允许执行某动作或访问被特定的权限实例指定的资源,不然的话就抛出AuthorizationException 异常。 |

| checkPermission(String perm) | 安静地返回,如果Subject 被允许执行某动作或访问被特定的字符串权限指定的资源,不然的话就抛出AuthorizationException 异常。 |

| checkPermissions(Collection | 安静地返回,如果Subject 被允许所有的权限,不然的话就抛出AuthorizationException 异常。有性能的提高如果需要执行许多检查(例如,当自定义一个复杂的视图) |

| checkPermissions(String… perms) | 和上面的checkPermissions 方法效果相同,但是使用的是基于字符串的权限。 |

# 【1.4】案例

# 【1.4.1】创建项目

拷贝shiro-day01-07web新建shiro-day01-08web-java

# 【1.4.2】修改shiro.ini

#声明自定义的realm,且为安全管理器指定realms

[main]

definitionRealm=com.itheima.shiro.realm.DefinitionRealm

securityManager.realms=$definitionRealm

#用户退出后跳转指定JSP页面

logout.redirectUrl=/login.jsp

#若没有登录,则被authc过滤器重定向到login.jsp页面

authc.loginUrl = /login.jsp

[urls]

/login=anon

#发送/home请求需要先登录

#/home= authc

#发送/order/list请求需要先登录

#/order-list = roles[admin]

#提交代码需要order:add权限

#/order-add = perms["order:add"]

#更新代码需要order:del权限

#/order-del = perms["order:del"]

#发送退出请求则用退出过滤器

/logout = logout

# 【1.4.3】登录相关

修改HomeServlet的doPost方法

package com.itheima.shiro.web;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.subject.Subject;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:系统home页面

*/

@WebServlet(urlPatterns = "/home")

public class HomeServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

//通过subjectd对象去判断是否登录

Subject subject = SecurityUtils.getSubject();

boolean flag = subject.isAuthenticated();

if (flag){

resp.sendRedirect("home.jsp");

}else {

req.getRequestDispatcher("/login").forward(req, resp);

}

}

}

访问http://localhost:8080/platform/home 进行debug

此时我们通过subject.isAuthenticated()判断是否登录,如果登录则重定向到home.jsp,如果没有登录则转发到/login对应的servlet

# 【1.4.4】角色相关

修改OrderListServlet的doPost方法,判断是否有admin角色,如果有则转发order-list.jsp,没有则转发/login

package com.itheima.shiro.web;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.subject.Subject;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:订单列表

*/

@WebServlet(urlPatterns = "/order-list")

public class OrderListServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

Subject subject = SecurityUtils.getSubject();

//判断当前角色

boolean flag = subject.hasRole("admin");

if (flag){

req.getRequestDispatcher("order-list.jsp").forward(req, resp);

}else {

req.getRequestDispatcher("/login").forward(req, resp);

}

}

}

访问http://localhost:8080/platform/order-list

因为此时我未登录,也就是说当前没有admin角色,这是通过subject.hasRole("admin")返回未false

# 【1.4.5】资源相关

修改OrderAddServlet

package com.itheima.shiro.web;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.subject.Subject;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Description:添加页码

*/

@WebServlet(urlPatterns = "/order-add")

public class OrderAddServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

doPost(req, resp);

}

@Override

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

Subject subject = SecurityUtils.getSubject();

//判断是否有对应资源

boolean flag = subject.isPermitted("order:add");

if (flag){

req.getRequestDispatcher("order-add.jsp").forward(req, resp);

}else {

req.getRequestDispatcher("/login").forward(req, resp);

}

}

}

访问http://localhost:8080/platform/order-add

因为此时我未登录,也就是说当前没有order:add资源,通过 subject.isPermitted("order:add")返回未false

# 【2】基于Jsp标签

# 【2.1】使用方式

Shiro提供了一套JSP标签库来实现页面级的授权控制, 在使用Shiro标签库前,首先需要在JSP引入shiro标签:

<%@ taglib prefix="shiro" uri="http://shiro.apache.org/tags" %>

# 【2.2】相关标签

| 标签 | 说明 |

|---|---|

| < shiro:guest > | 验证当前用户是否为“访客”,即未认证(包含未记住)的用户 |

| < shiro:user > | 认证通过或已记住的用户 |

| < shiro:authenticated > | 已认证通过的用户。不包含已记住的用户,这是与user标签的区别所在 |

| < shiro:notAuthenticated > | 未认证通过用户。与guest标签的区别是,该标签包含已记住用户 |

| < shiro:principal /> | 输出当前用户信息,通常为登录帐号信息 |

| < shiro:hasRole name="角色"> | 验证当前用户是否属于该角色 |

| < shiro:lacksRole name="角色"> | 与hasRole标签逻辑相反,当用户不属于该角色时验证通过 |

| < shiro:hasAnyRoles name="a,b"> | 验证当前用户是否属于以下任意一个角色 |

| <shiro:hasPermission name=“资源”> | 验证当前用户是否拥有制定权限 |

| <shiro:lacksPermission name="资源"> | 与permission标签逻辑相反,当前用户没有制定权限时,验证通过 |

# 【2.3】案例

# 【2.3.1】新建项目

拷贝shiro-day01-08web-java新建shiro-day01-09web-jsp-taglib项目

# 【2.3.2】修改home.jsp

<%@ taglib prefix="c" uri="http://java.sun.com/jsp/jstl/core" %>

<%@ taglib prefix="shiro" uri="http://shiro.apache.org/tags" %>

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<html>

<head>

<title></title>

</head>

<body>

<h6>

<a href="${pageContext.request.contextPath}/logout">退出</a>

<shiro:hasRole name="admin">

<a href="${pageContext.request.contextPath}/order-list">列表</a>

</shiro:hasRole>

<shiro:hasPermission name="order:add">

<a href="${pageContext.request.contextPath}/order-add">添加</a>

</shiro:hasPermission>

</h6>

</body>

</html>

【2.3.3】测试

访问http://localhost:8080/platform/login

使用admin/123登录

这个时候我们只能看见“列表”,看不见“添加”,点击“退出”

使用jay/123登录

这个时候我们只能看见“添加”,看不见“列表”,点击“退出”

需要注意的是,这里只是页面是否显示内容,不能防止盗链的发生